Bezpieczne zarządzanie dokumentacją z EZD RP

23.10.2023

Systemy klasy EZD przyczyniają się do usprawnienia procesów przetwarzania dokumentów, przy jednoczesnym zapewnieniu im właściwej ochrony. Wielowarstwowe funkcje zabezpieczające zostały wdrożone również w EZD RP – jednolitym systemie stworzonym przez NASK-PIB dla polskiej administracji publicznej.

Upowszechnianie elektronicznego zarządzania dokumentacją jest istotne dla poprawy efektywności pracy polskiej administracji publicznej, zwłaszcza w kontekście rozwoju usług e-administracji oraz planowanego obowiązku korzystania z systemów klasy EZD. W trakcie wdrażania takiego systemu kluczową rolę odgrywa zespół wdrożeniowy, który nie tylko zajmuje się kwestiami technicznymi, ale przede wszystkim jest odpowiedzialny za optymalizację procesów oraz zapewnienie właściwego zabezpieczenia systemu i wdrożenie procedur bezpieczeństwa.

Niezwykle istotne jest również stworzenie polityki i nadanie uprawnień do danych i dokumentów oraz przeszkolenie pracowników w zakresie bezpiecznego przetwarzania danych oraz konfiguracji systemu. To temat, który warto poruszyć szczególnie w październiku, który od ponad dekady określany jest Europejskim Miesiącem Cyberbezpieczeństwa (ECSM). Polską edycję kampanii od początku koordynuje NASK-PIB.

Cztery obszary zabezpieczeń

Aby zapewnić bezpieczeństwo cyfrowe jeszcze przed wdrożeniem systemu klasy EZD, w pierwszym kroku należy opracować i wdrożyć zestaw dobrych praktyk. Obejmują one w podmiocie przegląd i określenie oczekiwań w czterech obszarach, z których pierwszy to zabezpieczenia organizacyjne. W tym aspekcie istotnym elementem jest posiadanie kompleksowego zestawu polityk bezpieczeństwa informacji, które regulują zasady obowiązujące w organizacji. Polityka powinna określać role i odpowiedzialności związane z bezpieczeństwem informacji, identyfikować istniejące zasoby, ustalać zasady dostępu do tych zasobów oraz opisywać stosowane rozwiązania organizacyjne i techniczne.

Kolejny obszar to zabezpieczenia związane z pracownikiem. Konieczna jest edukacja pracowników w zakresie bezpiecznego przetwarzania informacji i danych, korzystania z urządzeń mobilnych i stacjonarnych, weryfikacji dostępu do kont oraz zarządzania tożsamością. Pracownicy muszą być zaznajomieni z zasadami dostępu do oprogramowania używanego w jednostce, a system nadawania uprawnień powinien być stale nadzorowany.

W obszarze zabezpieczeń fizycznych szczególną uwagę należy zwrócić na zabezpieczenie infrastruktury. Obejmuje to zarówno kontrolę dostępu do pomieszczeń, w których znajduje się sprzęt komputerowy, jak i zapewnienie odpowiedniej konserwacji sprzętu oraz użytkowanej sieci teleinformatycznej.

Ostatnim obszarem, który należy wziąć pod uwagę podczas określania dobrych praktyk, są zabezpieczenia technologiczne. Każda organizacja powinna zapewnić samodzielne monitorowanie sieci lokalnej lub sieci korporacyjnej pod kątem takich zagrożeń jak: blokowanie złośliwego oprogramowania, eliminowanie potencjalnych podatności w infrastrukturze lokalnej oraz wykrywanie cyberataków i odpowiedniej reakcji na incydenty naruszenia bezpieczeństwa.

System godny zaufania

Norbert Staszak, kierownik projektu Operator EZD

W szybko cyfryzującej się administracji publicznej jednolity system do elektronicznego zarządzania dokumentacją staje się kluczowym narzędziem zapewniającym wysoki poziom ochrony informacji i danych. EZD RP doskonale odpowiada tym potrzebom, ponieważ usprawnia i optymalizuje wewnętrzne procesy oraz przyczynia się do podniesienia poziomu cyberbezpieczeństwa w instytucjach publicznych, zachowując zgodność z przepisami prawa.

Funkcje wspierające ochronę

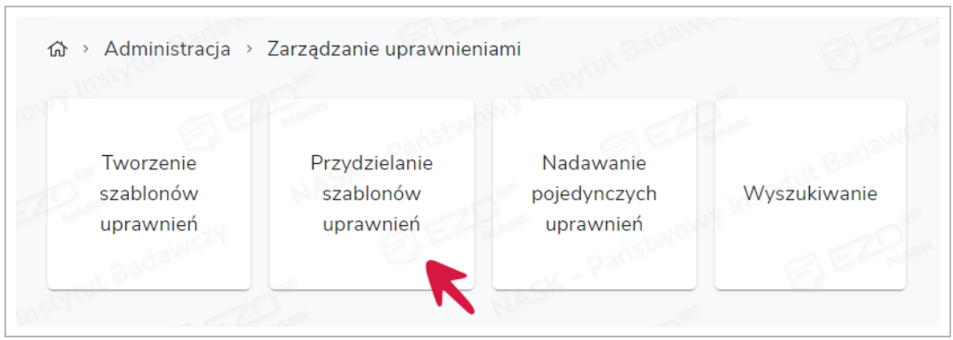

Dobre praktyki to fundament bezpieczeństwa, ale w EZD RP wprowadzono wiele dodatkowych funkcji, które mają na celu podniesienie poziomu ochrony dokumentów i danych. Przykładowo administrator ma możliwość przypisywania pracownikom konkretnych ról i uprawnień. To pozwala nie tylko dostosować konfigurację aplikacji do struktury organizacyjnej jednostki, ale także umożliwia użytkownikom dostęp jedynie do tych funkcji, dokumentów i danych, które są im niezbędne do wykonywania swoich obowiązków. Dzięki temu ograniczone zostaje ryzyko nieautoryzowanego dostępu do informacji i działań.

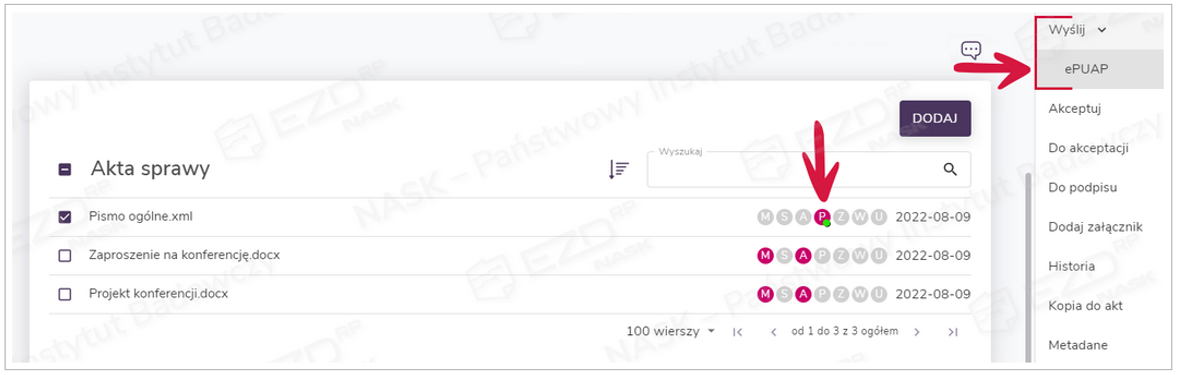

Nie bez znaczenia dla kwestii bezpieczeństwa jest również wykorzystanie szablonów, co gwarantuje spójność i standaryzację w procesie tworzenia i przetwarzania dokumentów, eliminując tym samym ryzyko błędów. Z kolei integracja z ePUAP-em i eDoręczeniami umożliwia automatyczną ewidencję korespondencji i dostęp do treści wytwarzanych w podmiocie wersji dokumentów oraz historii czynności kancelaryjnych, co stanowi pełną transparentność.

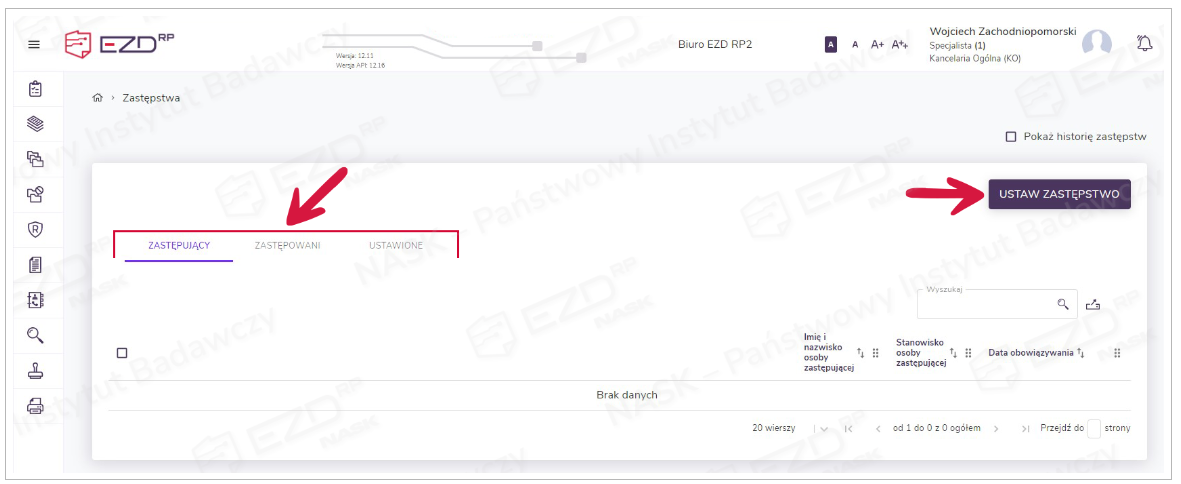

Spośród wielu innych funkcji warto wymienić możliwość pracy w zastępstwie przez wyznaczone osoby w określonym czasie – każda taka zmiana jest odnotowywana w rejestrze zdarzeń, co dodatkowo wzmacnia bezpieczeństwo systemu.

Bezpieczny model chmurowy

Warto podkreślić, że EZD RP może być wdrażany w jednym z dwóch modeli: on-premise lub Software as a Service (SaaS). W tym pierwszym przypadku należy zainstalować, skonfigurować i utrzymywać system w swojej infrastrukturze. Podmiot odpowiada m.in. za zabezpieczanie sieci, serwerów, baz danych, a także aktualizowanie oprogramowania, monitorowanie i wykrywanie potencjalnych zagrożeń i utrzymanie odpowiednich protokołów bezpieczeństwa. Dzięki temu ma kontrolę nad infrastrukturą, ale ponosi również większą odpowiedzialność za jej cyberbezpieczeństwo.

W modelu SaaS podmiot korzysta z infrastruktury dostarczonej przez zewnętrznego dostawcę. W tym przypadku odpowiedzialność za bezpieczeństwo jest współdzielona. Co najważniejsze, dostawca odpowiada za implementację i utrzymanie całego stosu technologicznego, natomiast rola podmiotu sprowadza się do odpowiedniego przygotowania procedur organizacyjnych, zarządzania dostępem do systemu, monitorowania działań użytkowników i stosowania dobrych praktyk związanych z bezpieczeństwem.

SaaS EZD RP

System został dostosowany do wdrażania w środowisku chmurowym. Usługę chmurową EZD RP (SaaS EZD RP) samorządom dostarczają zewnętrzni dostawcy. Może być ona świadczona zarówno przez organizację, która jest jednocześnie dostawcą aplikacji i infrastruktury chmurowej, jak i przez dostawcę aplikacji, który infrastrukturę chmurową wynajmuje od innych podmiotów.

Wskazane jest, aby każdy dostawca SaaS EZD RP wykazał, że spełnia wymagania bezpieczeństwa określone normami ISO i posiada odpowiednie certyfikaty w zakresie: zarządzania bezpieczeństwem informacji, zarządzania ciągłością działania lub posiadania systemu do zapewnienia wysokiej dostępności usługi, zagadnień związanych z tematyką centrów przetwarzania danych pod kątem infrastruktury, wyposażenia centrów przetwarzania w zakresie systemów zapewniających odpowiednie warunki otoczenia.

Na wysoki poziom bezpieczeństwa SaaS EZD RP wpływa również to, że dostęp do niej wymaga zestawienia bezpiecznego połączenia z wykorzystaniem wirtualnych sieci prywatnych VPN (Virtual Private Network) i zbioru protokołów IPSec (Internet Protocol Security) – służących do implementacji bezpiecznych połączeń i wymiany kluczy szyfrowania pomiędzy komputerami.

Więcej artykułów na temat EZD RP w sekcji: Artykuły i wywiady. Zapraszamy do lektury!